웹로그분석

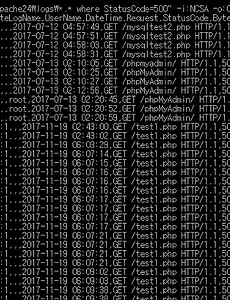

W3C포맷: MS 계열의 IIS 기본 설정에서 사용되고 있다.NCSA포맷(CLF): NCSA계열 웹서버에서 사용하느 파일형식 logparser를 이용하여 로그 분석을 시도할 수 있다. W3C 분석을 위한 logparser 사용필드date, time, c-ip(접속자 IP), cs-method(HTTP 메소드), cs-uri-stem(요청 페이지), cs-uri-query(파라미터), sc-status* -i 로 IISW3C NCSA분석을 위한 logparser 사용필드host, username, date:time, request, statuscode, bytes, Referer Log(경유지 정보), Agent Log(웹 사이트에 접속한 사용자의 웹 브라우저 정보), Error Log* -i 로 NCSA..

2018. 3. 19.

웹로그분석

W3C포맷: MS 계열의 IIS 기본 설정에서 사용되고 있다.NCSA포맷(CLF): NCSA계열 웹서버에서 사용하느 파일형식 logparser를 이용하여 로그 분석을 시도할 수 있다. W3C 분석을 위한 logparser 사용필드date, time, c-ip(접속자 IP), cs-method(HTTP 메소드), cs-uri-stem(요청 페이지), cs-uri-query(파라미터), sc-status* -i 로 IISW3C NCSA분석을 위한 logparser 사용필드host, username, date:time, request, statuscode, bytes, Referer Log(경유지 정보), Agent Log(웹 사이트에 접속한 사용자의 웹 브라우저 정보), Error Log* -i 로 NCSA..

2018. 3. 19.